Qu’est-ce que le risque ?

Rien n’est moins sûr que l’incertain.

Pierre Dac (l’os à moelle)

Définition : Le risque est un danger éventuel plus ou moins prévisible qui peut affecter l’issue du projet. Il ne sera pas possible de tous les éliminer, le risque zéro n’existe pas.

Source : Le chef de projet efficace

Toute la question repose sur la capacité d’anticiper le risque:

Somme-nous capables d’estimer la probabilité d’occurrence du risque et d’en anticiper les éventuelles impacts en terme de gravité si jamais le pire arrivait. Comment les prévenir ? Et, le cas échéant, comment y remédier pour amortir les impacts ?

Voilà des questions qui méritent des réponse précises.

Mais attention, tous les risques ne sont pas prévisibles, il faudra bien compter avec les impondérables.

Comment évaluer les risques ?

Bien entendu, il est inconcevable d’envisager de se prémunir de tous les dangers inhérents à la conduite d’un projet complexe. Il est toutefois indispensable de procéder à une étude complète et raisonnée des risques potentiels plus ou moins prévisibles, afin de dépasser le stade des croyances fondées ou non. Une analyse rigoureuse est une bonne garantie de réussite. la démarche la plus simple se déroule en cinq temps majeurs.

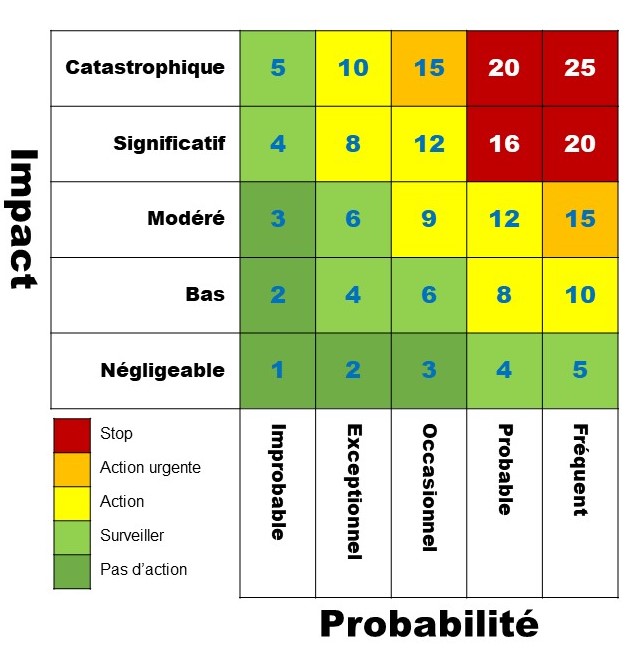

La carte de « chaleur » pour classifier

La table qui suit est un exemple de ventilation des risques inventoriés en tenant compte de la criticité ou impact et de la probabilité d’occurrence :

- La zone rouge, de haute chaleur répertorie les risques inacceptables à aucun prix.

- La zone orange, de chaleur élevée identifie ceux qui nécessitent des palliatifs urgents.

- La zone jaune, de chaleur moyenne identifie ceux qui nécessitent des palliatifs préalablement définis.

- Ceux de la zone verte sont acceptables mais à surveiller selon les conditions définis au moment de l’élaboration de la table, ceux en vert le plus sombre peuvent être ignorés.

Les 5 étapes de la méthode d’Analyse

Voyons maintenant comment dérouler la démarche afin de démarrer le projet en limitant autant que faire ce peut les risques d’échecs. Cette démarche se déroule en 5 temps majeurs, tous aussi importants l’un que l’autre.

1. Établir l’inventaire des risques

Il s’agit de ratisser large et de considérer toutes les formes de risques (humain, financier, organisationnel, technologique…)

Type de risques potentiels pour un projet : financiers, organisationnels, techniques, sociaux, environnementaux sont pris en considération sans aucune exception.

- Sources d’information : Enquêtes de terrain, exploration des archives, analyse de la mémoire des réalisations antérieures, consultation d’experts, expérience du chef de projet. Une large consultation de tous ceux qui ont approché par le passé un projet similaire est une source précieuse d’information.

- C’est aussi lors de cette étude que l’on mesure l’importance d’établir une mémoire des projets réalisés qu’ils aient réussi ou échoué.

Tous les risques inventoriés seront placé dans une table avec leur description, la table sera ensuite complété tout au long de l’analyse.

2. Pondérer les risques

Tous les risques n’ont pas la même probabilité de survenance, tous les risques ne sont pas égaux en terme de criticité. Il s’agit au cours de cette étape d’effectuer un classement rationnel.

- Gravité ou Impact : Sur l’axe des ordonnés de la table de classification ci-dessus. Il s’agit évaluer la criticité de chacun des risques en terme d’impact, de dommages et de conséquences. Là encore on hésitera pas à explorer la mémoire collective des projets passés.

- Probabilité : Sur l’axe des abscises de la table de classification ci-dessus. Ensuite, on évalue la criticité en termes de probabilité d’occurrence. Cet exercice n’est pas le plus aisé, on s’en doute. la précision en est toute relative, là aussi l’xpérience du collectif peut s’avérer importante.

Chaque risque de la table doit donc être pondérer, chaque critère est évalué de 1 à 5, le poids du risque est calculé comme le produit des deux critères précédents, pour ensuie évaluer sa couleur dans la table de classification ci-dessus et en déduire l’action requise.

3. Définir les parades

Pour chacun des risques, on se posera ces 3 questions successives :

– Peut-on l’éliminer ?

– Peut-on en limiter les effets ?

– Doit-on modifier le déroulement du projet ?

- Éliminer le risque. Est-il possible de l’éliminer en augmentant les ressources ou en intégrant dans l’équipe de nouveaux intervenants spécialistes de la question et plus aguerris ? Le coût sera l’un des principaux critères de jugement.

- Limiter les effets dévastateurs des sinistres potentiels. De même, la solution est souvent du côté de l’optimisation de la gestion des ressources.

- Réviser le projet. Faut-il modifier les orientations, limiter les spécifications et trouver des alternatives plus paisibles quitte à modérer les ambitions et à procéder à des simplifications ? Une précaution à prendre au cas par cas.

- Il ne faut pas non plus hésiter à limiter le périmètre du projet pour gagner en visibilité. les projets courts et rapidement mis en oeuvre son plus aisés à gérer et à intégrer dans l’existant.

4. Identifier les points critiques

Une étape souvent oubliée dans les études de risques.

Les risques sont changeants. La probabilité et la criticité évoluent au fur et à mesure de l’avancement du projet. Certaines phases du projet sont plus à risques que d’autres. Il faut les identifier.

- Lieux et/ou moments où la probabilité et/ou la gravité sont les plus importants, les instants du déroulement où il faudra redoubler de vigilance.

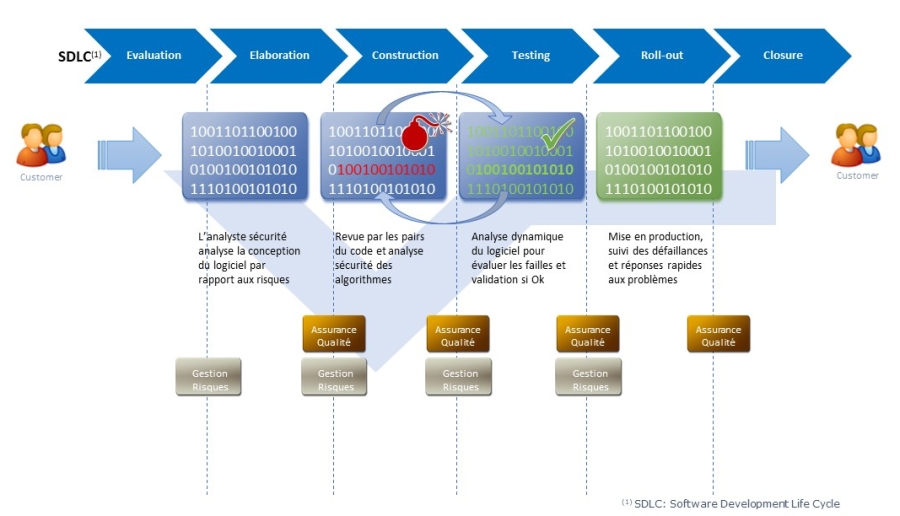

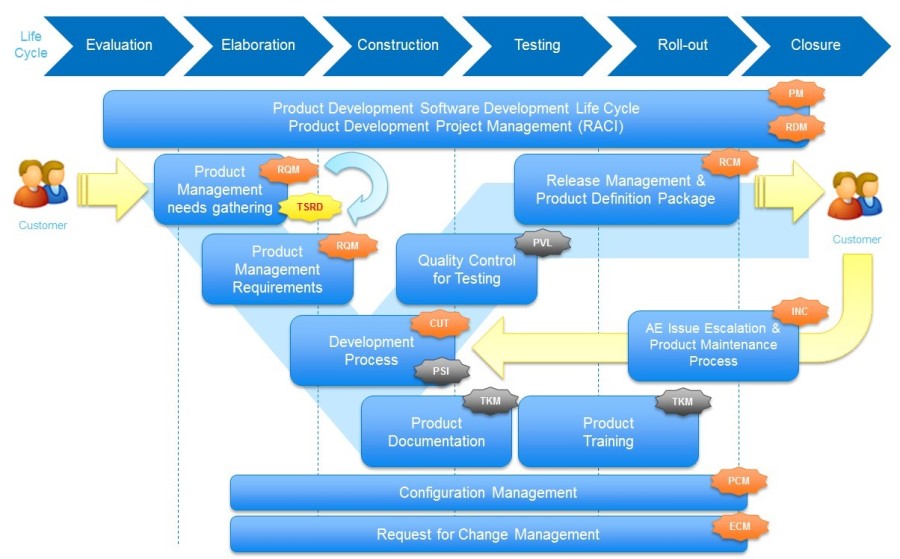

On le constate dans le cycle de vie d’un projet ci-dessous, à chaque jalon important une réévaluation des risques est réalisée :

5. Réviser la table des risques

La table des risques n’est pas statique, il faut la réviser régulièrement.

- Suivre l’évolution dans le temps de la criticité.

Cette table n’est pas statique, elle n’est pas non plus une assurance.

Prévoir un danger n’est pas s’en protéger ! - En outre, la dangerosité potentielle tout comme la probabilité d’occurrence évoluent au fil du temps et de l’avancement.

Cette table sera soigneusement suivie et mise à jour très régulièrement.

Voici un exemple de table d’analyse des risques réalisée pur une salle informatique déportée :

Comment s’y prendre ?

Et bien en impliquant un maximum de monde, en fouillant dans les archives, en incitant « les experts du moment» à la communication quels qu’ils soient, où qu’ils se trouvent ? Toutes les péripéties des projets passés, comme les difficultés et la manière de les solutionner sont une mine de ressources pour la réflexion préalable à l’analyse de risques. Mais encore faut-il avoir pris le soin d’enregistrer les expériences passées…

Le soin apporté lors du déroulement de chacune des étapes l’analyse de risques est d’une importance capitale pour la réussite du projet.

Il existe des méthodes spécialisées selon le domaine d’activité, par exemple pour un projet de sécurité des SI on pourra utiliser les méthodes EBIOS (ANSSI) ou MEHARI (CLUSIF), mais dans leurs principe elles se déroulent comme indiqué ci-dessus.

Un projet se caractérise par une existence limitée dans le temps, un début, une fin et un objet parfaitement identifiés.

Un projet se caractérise par une existence limitée dans le temps, un début, une fin et un objet parfaitement identifiés. Le franchissement de chaque jalon est conditionné à :

Le franchissement de chaque jalon est conditionné à :

J’ai contribué au

J’ai contribué au  A la différence d’autres référentiels portant sur les pratiques de Management d’une organisation, la

A la différence d’autres référentiels portant sur les pratiques de Management d’une organisation, la